IT-Dienstleistungen

IT-Dienstleistungen: Ein Schlüssel zur Digitalisierung

In der heutigen, digitalisierten Welt sind IT-Dienstleistungen unerlässlich für Unternehmen aller Größen. Egal, ob es sich um kleine Start-ups oder große Konzerne handelt, die richtige IT-Strategie kann den Unterschied zwischen Erfolg und Misserfolg ausmachen. In diesem Artikel werden wir die verschiedenen Arten von IT-Dienstleistungen, ihre Vorteile, Trends und die Rolle von IT-Dienstleistern näher beleuchten.

Was sind IT-Dienstleistungen?

IT-Dienstleistungen umfassen eine Vielzahl von Lösungen und Support, die darauf abzielen, die IT-Infrastruktur eines Unternehmens zu verwalten und zu optimieren. Sie reichen von der Bereitstellung von Hardware und Software über Netzwerksicherheit bis hin zu Cloud-Services und IT-Consulting. IT-Dienstleister helfen Unternehmen dabei, ihre technologischen Herausforderungen zu meistern, ihre Systeme zu optimieren und ihre Daten sicher zu verwalten.

1. Arten von IT-Dienstleistungen

a) Managed IT Services

Managed IT Services sind ein umfassendes Paket an Dienstleistungen, die IT-Dienstleister für Unternehmen anbieten. Diese Dienstleistungen können die Überwachung und Wartung von Netzwerken, Servern und Anwendungen umfassen. Managed Services bieten Unternehmen die Möglichkeit, sich auf ihr Kerngeschäft zu konzentrieren, während Experten sich um die IT kümmern.

b) IT-Support und Helpdesk

Der IT-Support ist eine der grundlegendsten Dienstleistungen, die IT-Dienstleister anbieten. Er umfasst die Behebung von technischen Problemen, die Unterstützung von Mitarbeitern bei der Nutzung von Software und Hardware sowie die Schulung von Mitarbeitern. Ein effizienter Helpdesk kann dazu beitragen, die Produktivität zu steigern und Ausfallzeiten zu minimieren.

c) Cloud-Dienste

Cloud-Dienste ermöglichen es Unternehmen, ihre Daten und Anwendungen über das Internet zu speichern und zu verwalten. Diese Dienstleistungen bieten Flexibilität, Skalierbarkeit und Kosteneffizienz. IT-Dienstleister helfen Unternehmen, die richtige Cloud-Lösung zu wählen, sei es eine öffentliche, private oder hybride Cloud.

d) Netzwerksicherheit

In einer Zeit, in der Cyberangriffe immer häufiger werden, ist die Netzwerksicherheit von entscheidender Bedeutung. IT-Dienstleister bieten Sicherheitslösungen an, die Unternehmen dabei helfen, ihre Netzwerke vor Bedrohungen zu schützen. Dazu gehören Firewalls, Intrusion Detection Systeme (IDS) und regelmäßige Sicherheitsüberprüfungen.

e) IT-Consulting

IT-Consulting umfasst die Beratung von Unternehmen in Bezug auf ihre IT-Strategien und -Infrastruktur. IT-Consultants analysieren die aktuellen Systeme eines Unternehmens und empfehlen Verbesserungen oder Änderungen, um die Effizienz und Sicherheit zu erhöhen. Diese Dienstleistungen können für Unternehmen von unschätzbarem Wert sein, insbesondere bei der Einführung neuer Technologien.

2. Vorteile von IT-Dienstleistungen

Die Inanspruchnahme von IT-Dienstleistungen bringt zahlreiche Vorteile mit sich:

a) Kostenersparnis

IT-Dienstleister helfen Unternehmen, ihre IT-Kosten zu optimieren. Durch den Einsatz von Managed Services können Unternehmen auf interne IT-Ressourcen verzichten und stattdessen einen monatlichen Festpreis zahlen. Dies erleichtert die Budgetierung und reduziert unvorhergesehene Ausgaben.

b) Zugang zu Fachwissen

Die IT-Landschaft verändert sich ständig, und es kann schwierig sein, mit den neuesten Technologien Schritt zu halten. IT-Dienstleister verfügen über das notwendige Fachwissen, um Unternehmen bei der Auswahl der besten Technologien und Lösungen zu unterstützen.

c) Verbesserte Sicherheit

Die Sicherheit von Daten und Netzwerken ist für jedes Unternehmen von entscheidender Bedeutung. IT-Dienstleister setzen fortschrittliche Sicherheitslösungen ein, um Unternehmen vor Cyberangriffen zu schützen und sicherzustellen, dass ihre Daten sicher sind.

d) Skalierbarkeit

Ein weiterer Vorteil von IT-Dienstleistungen ist die Skalierbarkeit. Unternehmen können ihre IT-Dienste je nach Bedarf anpassen. Wenn ein Unternehmen wächst, können die IT-Dienstleister die benötigten Ressourcen schnell bereitstellen.

3. Trends in der IT-Dienstleistungsbranche

Die IT-Dienstleistungsbranche unterliegt ständigen Veränderungen, die durch technologische Fortschritte und sich ändernde Kundenbedürfnisse geprägt sind. Hier sind einige der wichtigsten Trends:

a) Künstliche Intelligenz (KI)

Künstliche Intelligenz spielt eine zunehmend wichtige Rolle in IT-Dienstleistungen. KI kann dazu verwendet werden, Prozesse zu automatisieren, Datenanalysen durchzuführen und Probleme proaktiv zu erkennen, bevor sie zu ernsthaften Störungen führen.

b) Cloud-Computing

Cloud-Computing wird immer populärer, da Unternehmen die Flexibilität und Kosteneffizienz dieser Lösungen schätzen. IT-Dienstleister bieten zunehmend Cloud-Dienste an, um Unternehmen beim Übergang in die Cloud zu unterstützen.

c) Cybersecurity-Fokus

Da Cyberangriffe zunehmen, legen Unternehmen immer mehr Wert auf die Sicherheit ihrer IT-Systeme. IT-Dienstleister müssen daher ihre Sicherheitslösungen kontinuierlich aktualisieren und anpassen, um den neuesten Bedrohungen gerecht zu werden.

d) Remote Work und BYOD

Die Zunahme von Homeoffice und BYOD (Bring Your Own Device) hat die Art und Weise verändert, wie Unternehmen ihre IT verwalten. IT-Dienstleister müssen Lösungen anbieten, die sicherstellen, dass Mitarbeiter von überall aus sicher auf Unternehmensressourcen zugreifen können.

4. Die Wahl des richtigen IT-Dienstleisters

Die Auswahl des richtigen IT-Dienstleisters ist entscheidend für den Erfolg eines Unternehmens. Hier sind einige Punkte, die bei der Auswahl berücksichtigt werden sollten:

a) Erfahrung und Fachwissen

Prüfen Sie die Erfahrung und das Fachwissen des Dienstleisters. Ein zuverlässiger IT-Dienstleister sollte über umfangreiche Erfahrung in der Branche verfügen und sich kontinuierlich weiterbilden.

b) Kundenbewertungen

Lesen Sie Kundenbewertungen und Erfahrungsberichte, um einen Eindruck von der Servicequalität des Anbieters zu erhalten. Positive Bewertungen können ein Indikator für die Zufriedenheit der Kunden sein.

c) Dienstleistungen im Angebot

Stellen Sie sicher, dass der IT-Dienstleister die benötigten Dienstleistungen anbietet. Einige Unternehmen benötigen umfassende Managed Services, während andere nur spezifische IT-Support-Dienste benötigen.

d) Flexibilität und Skalierbarkeit

Achten Sie darauf, dass der Dienstleister flexibel ist und in der Lage ist, seine Dienstleistungen an die Bedürfnisse Ihres Unternehmens anzupassen. Skalierbarkeit ist wichtig, wenn Ihr Unternehmen wächst oder sich verändert.

Fazit

IT-Dienstleistungen sind ein entscheidender Bestandteil der modernen Geschäftswelt. Sie ermöglichen es Unternehmen, ihre IT-Infrastruktur effizient zu verwalten, Sicherheitsrisiken zu minimieren und sich auf ihr Kerngeschäft zu konzentrieren. Mit dem ständigen Wandel der Technologie und den zunehmenden Herausforderungen im Bereich Cybersecurity ist es unerlässlich, einen kompetenten IT-Dienstleister an seiner Seite zu haben. Die richtige Partnerschaft kann den Unterschied ausmachen und Unternehmen helfen, in der digitalen Welt erfolgreich zu sein.

Ob Sie Managed Services, IT-Support, Cloud-Dienste oder IT-Consulting benötigen, die Wahl des richtigen IT-Dienstleisters kann den langfristigen Erfolg Ihres Unternehmens sichern und die Grundlage für eine erfolgreiche digitale Transformation schaffen.

Business Intelligence (BI) bezieht sich auf die Verwendung von Tools und Technologien zur Datenanalyse, um bessere Entscheidungen in Unternehmen zu treffen. Es umfasst die Sammlung, Analyse und Interpretation von großen Datenmengen.

- Details

Ihre IT-Systeme spielen eine entscheidende Rolle beim Erreichen Ihrer Geschäftsziele, daher ist es wichtig, einen IT Services Partner und IT-Dienstleistungspartner zu haben, der umfassende Lösungen anbieten kann.

- Details

Capacity Management ist ein Prozess zur Überwachung und Überprüfung der Kapazitäten von IT-Systemen und -Diensten.

- Details

Change Management ist ein Prozess zur Planung, Überwachung und Überprüfung von Änderungen an IT-Systemen und -Diensten.

- Details

In dieser Checkliste haben wir die wichtigsten Bedrohungen für Server und IT-Systeme in Betrieben zusammengefasst.

- Details

Dieser Leitfaden bietet eine strukturierte Checkliste, wie Unternehmen Unterbrechungen in EDV-Systemen effektiv minimieren und bewältigen können.

- Details

In der Cloud gespeicherte Daten haben viele Vorteile gegenüber lokalen Backups. Zu diesen Vorteilen gehören Zugänglichkeit, Skalierbarkeit und Sicherheit. Allerdings sollten sich die Menschen Risiken wie Datenschutz und Herstellerabhängigkeit bewusst sein, wenn sie sich für ein Cloud-Backup entscheiden.

- Details

Es gibt viele Vorteile für Cloud-Computing-Dienste. Beispielsweise sind geringere Kosten für Geräte und Datensicherheit Vorteile. Es gibt jedoch auch einige Bedenken mit diesen Diensten.

- Details

Cloud-Computing bezeichnet die Bereitstellung von IT-Ressourcen wie Servern, Speicher, Datenbanken, Netzwerken, Software und mehr über das Internet (die „Cloud“).

- Details

Cloud-Dienste bieten Online-Speicher und Apps, auf die über das Internet zugegriffen werden kann. Es gibt drei Arten von Cloud-Diensten: PaaS, IaaS und SaaS. Mit diesen Diensten profitieren Benutzer von niedrigeren Kosten, erhöhter Erreichbarkeit und Flexibilität.

- Details

Dieser Artikel beleuchtet die wichtigsten Aspekte der Cloud-Sicherheit und bietet Strategien zum Schutz Ihrer Daten in der Cloud.

- Details

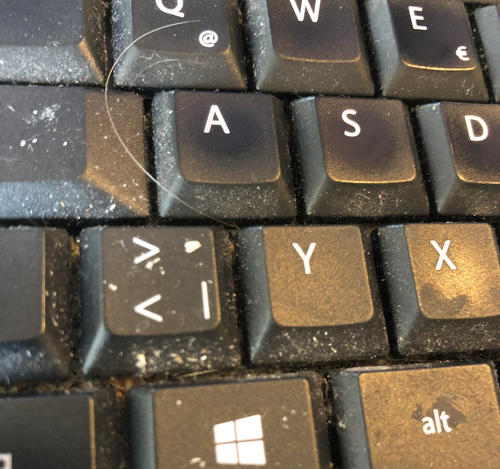

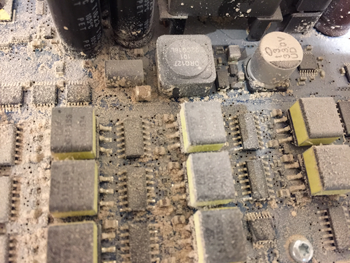

Bakterien und Viren überleben auf glatten Oberflächen wie Kunststoff, Glas und Metall mehrere Tage lang. Daher sollten Sie auch auf die Hygiene von Computern, PCs, Smartphones, Tablets und Laptops achten. Lassen Sie das täglich verwendete PC-Zubehör professionell reinigen und desinfizieren.

- Details

Computernetzwerke sind das Rückgrat moderner Unternehmen, Organisationen und Privathaushalte.

- Details

Ein funktionierendes Rechnernetz, verlässliche Server und moderne Rechner sind die Basis des Betriebes. Idealerweise läuft alles ohne Störungen und auf dem neuesten Stand. Wir kümmern uns mit PC- und Computer-Service um die Planung über Beschaffung und Umsetzung bis zur Wartung und Support Ihrer Systeme.

- Details

Eine angemessene Computersicherheit im Unternehmen wird unterstützt, indem Programme und Betriebssysteme regelmäßig aktualisiert und die Computeraktivitäten mit Antivirenprogrammen überprüft werden, um Computer und Software vor Viren zu schützen.

- Details

Jeder PC sollte regelmäßig aufgeräumt werden. Alte und temporäre Dateien, die nicht mehr benötigt werden, verlangsamen Ihren PC und beeinträchtigen Ihre Arbeit. Es gibt immer neue Updates für das Betriebssystem, die einerseits die Sicherheit gewährleisten und andererseits sicherstellen, dass der PC schneller ist.

- Details

Configuration Management ist ein Prozess zur Überwachung und Überprüfung von Konfigurationen in IT-Systemen und -Diensten.

- Details

Cyber-Resilienz ist Widerstandsfähigkeit gegen Angriffe.

- Details

Cybersecurity bezieht sich auf den Schutz von Computersystemen, Netzwerken und Daten vor Diebstahl, Beschädigung oder unbefugtem Zugriff.

- Details

Cybersicherheitsdienste schützen Unternehmen vor Cyberbedrohungen. Dazu gehören Überwachung, Schulung, Datensicherheit, Kryptografie und andere Dienste. Es ist wichtig, diese Dienste regelmäßig zu überprüfen, um geschützt zu bleiben.

- Details