Der Zweck der Überprüfung der IT-Sicherheit besteht darin, mögliche Schwachstellen und Bedrohungen im Unternehmen zu ermitteln und geeignete Maßnahmen aufzuzeigen, um die Eintrittswahrscheinlichkeit und die Auswirkungen von Sicherheitsvorfällen zu minimieren.

- Bewertung Ihrer IT-Sicherheit mit einer IT-Sicherheitsüberprüfung

- Beratung zur Informationssicherheit

- IT-Sicherheitscheck gegen IT-Schwachstellen

- IT-Sicherheitskontrolle

- Das Risikoprofil Ihres Betriebes

- Weitere Informationen zur Sicherheit

- Risikobewertung

- Vorbeugende Maßnahmen, um Vorfälle zu verhindern

- Penetrationstest

- Mitarbeitersensibilisierung

- Wenden Sie sich an einen professionellen IT-Dienstleister

- IT-Sicherheitsüberprüfung: Tipps, Empfehlungen, Checklisten. Beugen Sie mit IT-Sicherheit effektiv vor

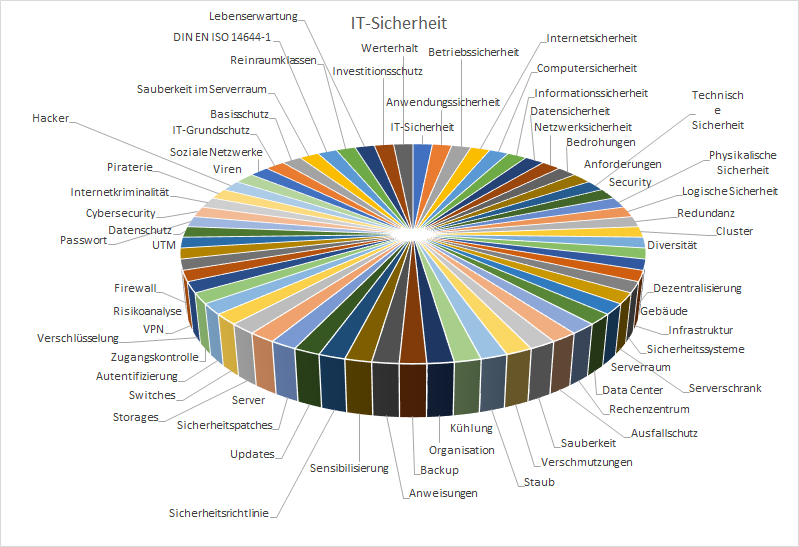

Sicherheitsbedrohungen können durch kriminelle Angriffe, organisatorische Mängel, technische Unfälle oder höhere Gewalt verursacht werden. Sicherheitslücken sind Fehler in IT-Systemen oder Organisationen, die diese für Bedrohungen anfällig machen. Ein wichtiger Blickpunkt der Informationssicherheit ist die regelmäßige Überprüfung der Sicherheitsmaßnahmen der IT-Infrastruktur, die Schwachstellen und Bedrohungen im Betrieb identifizieren und geeignete Maßnahmen aufzeigen.

Bewertung Ihrer IT-Sicherheit mit einer IT-Sicherheitsüberprüfung

Eine IT-Sicherheitsüberprüfung (IT-Sicherheitsaudit) sind in der Informationstechnik (IT) Maßnahmen zur Risiko- und Schwachstellenanalyse eines IT-Systems oder Computerprogramms und bestätigt Ihnen ein angestrebtes (hohes) Schutzniveau oder unterstützt Sie bei der Identifizierung von Sicherheitslücken oder Schwachstellen der IT.

Mithilfe der Schwachstellenanalyse werden diese Fehler systematisch ermittelt, um Bedrohungen und Angriffssituationen zu vermeiden. Sicherheitslücken in der IT-Infrastruktur werden meist erst bemerkt, wenn es zu spät ist und ein Cyberangriff passiert ist. Der Schutz sensibler Daten ist für das Unternehmen äußerst wichtig.

Sicherheitslücken in der IT-Infrastruktur (Netzwerk), Schwachstellen bei der Datenverarbeitung und Datensicherung oder ein unachtsamer Umgang mit Gefahren und dem Datenschutz sind mit hohen Risiken verbunden.

Die potenziellen Bedrohungen für die Informationssicherheit (IT-Sicherheit) reichen von Konfigurationsfehlern der Betriebssysteme und Anwendungen über unzureichendem Update- und Patch-Management bis hin zu Bedienungsfehlern.

Schnell und effektiv eine gute Verteidigung aufbauen

Informationssicherheit bedeutet, sich und Ihren Betrieb zu schützen. Ausgehend von einfachen Schritten ist es besonders wichtig, schnell und effektiv eine gute Verteidigung aufzubauen. Der Schutz vor Gefahren und weit verbreiteten Cyberangriffen ist für den Betrieb von entscheidender Bedeutung und sollte nicht beiseitegeschoben werden

Verschaffen Sie sich einen Überblick über den Status Ihrer IT-Sicherheit in Ihrem Betrieb mit Ratschlägen zur Überprüfung. Eine IT-Sicherheitsüberprüfung zeigt mögliche Sicherheitsverletzungen auf. Entsprechende Maßnahmen können umgesetzt werden, um sie zu beseitigen.

Vermeiden Sie finanzielle Risiken und Schäden

Vermeiden Sie finanzielle Risiken und Schäden. Ein wichtiger Aspekt der Informationssicherheit ist die regelmäßige Überprüfung der Sicherheitsmaßnahmen der IT-Infrastruktur im Netzwerk. Regelmäßige IT-Sicherheitsaudits sind ein wesentlicher Bestandteil des grundlegenden IT-Grundschutz.

IT-Grundschutz ist ein vom Bundesamt für Sicherheit in der Informationstechnik (BSI) entwickeltes Programm zur Ermittlung und Umsetzung der unternehmenseigenen Sicherheitsmaßnahmen der Informationstechnik (IT).

Technische sowie infrastrukturelle, organisatorische und personelle Schutzmaßnahmen

Der Zweck des Grundschutzes besteht darin, ein mittleres, angemessenes und ausreichendes Schutzniveau für IT-Systeme zu erreichen. Um dieses Ziel zu erreichen, empfiehlt der IT-Grundschutz-Katalog technische Sicherheitsmaßnahmen sowie infrastrukturelle, organisatorische und personelle Schutzmaßnahmen.

Der DsiN-Sicherheitscheck von Deutschland sicher im Netz e.V. bietet eine einfache Einführung zur Ermittlung des IT-Sicherheitsniveaus eines Unternehmens. Nach wenigen Minuten erhalten Sie eine Bewertung mit Empfehlungen für geeignete Maßnahmen. Auswertung enthält Empfehlungen für zu ergreifende Maßnahmen und weitere Informationen.

Beratung zur Informationssicherheit

Sie erhalten einen Überblick über die Sicherheit, Risiken, Verfügbarkeit, Integrität, Vertraulichkeit und Authentizität Ihrer IT-Systeme. Eine IT-Sicherheitsüberprüfung, Überprüfung / Audit überprüft die korrekte Implementierung und Wartung von Sicherheitsmaßnahmen.

Damit soll sichergestellt werden, dass die Informationssicherheit jederzeit auf dem neuesten Stand und angemessen ist und dass die geänderten Anforderungen in das bestehende Informationssicherheits-Managementsystem (ISMS) integriert werden.

Wir unterstützen Sie bei dieser Kontrolle mit einer IT-Sicherheitskontrolle, indem wir die ergriffenen Sicherheitsmaßnahmen aufzeichnen und bewerten und Verbesserungsvorschläge machen.

IT-Sicherheitscheck gegen IT-Schwachstellen

Eine IT-Sicherheitsüberprüfung ist ein wichtiger Schritt, wenn Sie Ihre Informationssicherheit und Datensicherheit überwachen und die DSGVO einhalten möchten. Die DSGVO erfordert ein IT-Sicherheitskonzept.

Eine IT-Sicherheitsüberprüfung bietet Ihnen eine detaillierte Risikobewertung und empfiehlt spezifische Maßnahmen. Geschäftsführer benötigen zuverlässige Unterstützung für ihre IT-Strategie, damit das Unternehmen auch in Zukunft zu den besten der Branche zählt.

Die IT-Sicherheitsüberprüfung dient dazu, Risiken, Schwachstellen und Sicherheitsverletzungen in der IT-Infrastruktur zu identifizieren, das Sicherheitsniveau zu bewerten und die Notwendigkeit aufzuzeigen, in Bezug auf Informationssicherheit und Datenschutz zu handeln. Wir bieten IT-Sicherheitsüberprüfung: Tipps, Empfehlungen, Checklisten

IT-Sicherheitskontrolle

Die Sicherheitsüberprüfung dient als Einstiegstest für die Informationssicherheit und die Schadensverhütung. Der Test bietet einen einfachen Einstiegspunkt, um das Niveau der IT-Sicherheit in der Firma zu bestimmen. IT-Entscheider und Geschäftsführer erhalten eine Bewertung mit entsprechenden Handlungsempfehlungen. Der IT-Sicherheitscheck bietet individuelle Bewertungen, eine Gesamtbewertung und Empfehlungen für zu ergreifende Maßnahmen sowie weitere Informationen.

Die Sicherheitsüberprüfung umfasst Standardthemen, aktuelle Herausforderungen von Industrie 4.0 und der Allgemeinen Datenschutzverordnung der EU sowie die Versicherbarkeit von Cyber-Risiken. Sicherheitskontrolldaten werden nur zu statistischen Zwecken verwendet und anonym gespeichert. Sie werden nicht an Dritte weitergegeben. Machen Sie jetzt die Prüfung.

IT-Sicherheitskontrollkonzept

Wir sind Spezialisten für IT-Sicherheitskonzepte. Wir erstellen Sicherheitskonzepte zur Konfiguration und Aufrechterhaltung der personalisierten Computersicherheit im Betrieb. Mit der Überprüfung der Informationssicherheit können die Bedingungen Ihrer IT-Sicherheit kontinuierlich überwacht und der Handlungsbedarf ermittelt werden.

Verfahren zur IT-Sicherheitskontrolle

Alle für die Sicherheit relevanten Informationen werden gemeinsam in der IT-Sicherheitskontrolle analysiert, analysiert und ausgewertet. Die Ergebnisse des Workshops werden ausgewertet, dokumentiert und gewichtet.

Gebäudesicherheit

Allgemeine Sicherheitsmaßnahmen, z.B. gegen Brand, Diebstahl und Sachschäden werden berücksichtigt. Die Sicherheitsmaßnahmen des Gebäudes und der IT-relevanten Räume werden überprüft, z.B. Der Serverraum. Stichwort: Einbruchmeldesystem und Alarmmechanismen.

Netzwerksicherheit

Hier werden das Unternehmensnetzwerk, die Internetverbindung, der Router, die Firewall, die VPN-Verbindungen, die Firewallregeln und der Fernwartungszugriff untersucht.

Server- und Client-Sicherheit

Die Sicherheit der verwendeten Systeme, z. B. Server werden analysiert. Virenschutz, Updates, Backups, Notfallplan, allgemeine Verfahren und die vorhandene Dokumentation werden geprüft.

Anwendungssicherheit

Für kritische Anwendungen muss ein ordnungsgemäßer Betrieb gewährleistet sein. z.B. Personaldaten, Kundendaten, Finanzbuchhaltung, Bestands- und Lagerverwaltung.

IT-Dienstleister

Abhängig von der Art und dem Umfang der externen Unterstützung durch einen IT-Dienstleister, z.B. Fernwartung, Auslagerung von Servern, es ist wichtig zu überprüfen, ob die Verantwortlichkeiten im Vertrag ausreichend geregelt sind und ob die gesetzlichen Anforderungen des Bundesdatenschutzgesetzes (BDSG) erfüllt sind. Stichpunkt: § 11 BDSG Auftragsdatenverarbeitung.

Organisation und Mitarbeiter

Das Engagement der Mitarbeiter stellt sicher, dass die Informationssicherheit und Datensicherheit im gesamten Betrieb ordnungsgemäß implementiert wird. Bestehende Vorschriften werden bewertet.

Das Risikoprofil Ihres Betriebes

Die in Ihrem Betrieb verarbeiteten Informationen sind für die Betriebsabläufe wichtig. Die Vertraulichkeit der Informationen muss vor Wirtschaftsspionage, Sabotage und Verlust geschützt werden.

Je sensibler oder kritischer die Daten sind, desto höher ist der Schutzbedarf. Setzen Sie angemessene Sicherheitsmaßnahmen ein, um die Daten zu schützen? Wichtige Maßnahmen können sein: Erstellung eines Notfallplanes, Angemessene technische Sicherheitsmaßnahmen, Sensibilisierung der Mitarbeiter und Einsatz von Verschlüsselung.

Haben Sie in den letzten Jahren Angriffe gehabt? Wurden die Folgen bemerkt? Lassen Sie Ihre Betriebsabläufe und Unterstützung durch Informationstechnik (IT) und Datenverarbeitung (EDV) überprüfen und geeignete Maßnahmen festlegen. Betreiber "kritischer Infrastrukturen" sind gesetzlich verpflichtet, die IT-Sicherheit von Informationstechnologiesystemen (IT-Sicherheitsgesetz) zu erhöhen, um wichtige IT-Sicherheitsvorfälle zu melden.

Weitere Informationen zur Sicherheit

BSI – das IT-Sicherheitsgesetz: BSI – das IT-Sicherheitsgesetz

Allianz für Cybersicherheit: Meldestelle für Cyber-Sicherheit in Deutschland: Allianz für Cybersicherheit: Meldestelle für Cyber-Sicherheit in Deutschland

Bundeskriminalamt – Cybercrime - Handlungsempfehlungen für die Wirtschaft in Fällen von Cybercrime: BKA: Handlungsempfehlungen für die Wirtschaft in Fällen von Cybercrime

Risikobewertung

Führen Sie eine Risikobewertung durch? Haben Sie die IT-Risiken eines Inventars überprüft und verantwortungsvolle Entscheidungen zum Umgang mit den Risiken getroffen? Führen Sie eine regelmäßige Risikobewertung durch.

Überprüfen Sie Ihr Konzept, um die Risikosituation regelmäßig zu ermitteln. Die Geschäftsführer und Vorstandsmitglieder einer AG sowie einer GmbH können persönlich für die Einhaltung der gesetzlichen Bestimmungen verantwortlich sein.

Weitere Informationen:

DsiN – Wissen, wie IT-Risiken identifiziert und bewertet werden: DsIN, Der IT-Sicherheitsblog für den Mittelstand: Wissen, wie IT-Risiken identifiziert und bewertet werden

bitkom - IT-Risiko- und Chancenmanagement im Unternehmen Leitfaden: bitkom: Leitfaden IT-Risiko- und Chancenmanagement für kleine und mittlere Unternehmen

Vorbeugende Maßnahmen, um Vorfälle zu verhindern

Ergreifen Sie vorbeugende Maßnahmen, um Vorfälle zu verhindern? Geeignete Maßnahmen zur Risikominimierung finden Sie in Informationssicherheitsstandards wie ISO 27002, IT-Grundschutz und VdS 3473. Die Maßnahmen können auf Ihren Betrieb zugeschnitten werden. Dies bietet einen wirksameren Schutz im Notfall, sollte aber auch überprüft werden.

Können Sie im Notfall angemessen reagieren? Gibt es ein Notfallkonzept? Ein Notfallplan oder -konzept soll die Geschäftsprozesse stabilisieren und daher die Wahrscheinlichkeit von Schadensfällen minimieren. Organisationen müssen bestmöglich auf Schäden vorbereitet sein.

Weitere Informationen:

IT-Grundschutz, BSI-Standard 100-4: Notfallmanagement: IT-Grundschutz, BSI-Standard 100-4: Notfallmanagement

DsiN-Blog – Haben Sie eigentlich einen IT-Notfallplan? DsiN-Blog. Der IT-Sicherheitsblog für den Mittelstand: Haben Sie eigentlich einen IT-Notfallplan?

Penetrationstest

Ein Penetrationstest ist ein Sicherheitstest, der anfällige Informationssysteme und Systeme wie Netzwerke, Server, Computer und die Schachpunkte identifiziert, die einen Angriff ermöglichen.

Weitere Informationen:

Cyber-Sicherheit. BSI Praxis-Leitfaden: IT-Sicherheits-Penetrationstest: Cyber-Sicherheit. BSI Praxis-Leitfaden: IT-Sicherheits-Penetrationstest

eco Initiative-S, Siwecos – Unternehmenswebseiten online überprüfen lassen: eco Initiative-S, Siwecos – Unternehmenswebseiten online überprüfen lassen

Mitarbeitersensibilisierung

Verfügt Ihr Betrieb über ein Programm, um Mitarbeiter für Informationssicherheit zu sensibilisieren? Alle Mitarbeiter müssen in IT-Sicherheit ausreichend geschult sein. "Social Engineering" ist eine der häufigsten Arten von Angriffen. Der Angreifer versucht, über den Mitarbeiter auf vertrauliche Daten zuzugreifen oder in das Unternehmen einzudringen. Unternehmensrichtlinien müssen erstellt und befolgt werden.

Weitere Informationen:

DsiN – Verhaltensregeln zum Social Engineering: DsiN Leitfaden "Verhaltensregeln zum Social Engineering"

BSI – IT-Grundschutz Baustein: ORP.3 Sensibilisierung und Schulung zur Informationssicherheit: BSI: IT-Grundschutz, ORP.3 Sensibilisierung und Schulung

DATEV - Verhaltensregeln zum Thema „Social Engineering“: DATEV - Verhaltensregeln zum Thema „Social Engineering“

Wenden Sie sich an einen professionellen IT-Dienstleister

Seit 20 Jahren unterstützen wir als IT-Dienstleister kleine bis mittlere Unternehmen im Raum Hamburg mit IT-Services, IT-Sicherheit und IT-Beratung.

IT-Sicherheitsüberprüfung: Tipps, Empfehlungen, Checklisten. Beugen Sie mit IT-Sicherheit effektiv vor